type

status

date

slug

summary

tags

category

icon

password

Python PIL 远程命令执行漏洞(GhostButt / CVE-2017-8291)

Python PIL(Pillow)是一个流行的 Python 图像处理库,支持多种图像格式并提供强大的图像处理功能。Python 中处理图片的模块 PIL(Pillow),因为其内部调用了 GhostScript 而受到 GhostButt 漏洞(CVE-2017-8291)的影响,造成远程命令执行漏洞。PIL 内部根据图片头(Magic Bytes)判断图片类型,如果发现是一个 EPS 文件(头为

%!PS),则分发给 PIL/EpsImagePlugin.py 处理。漏洞环境

环境启动后,访问

http://your-ip:8000/ 即可看到一个上传页面。漏洞复现

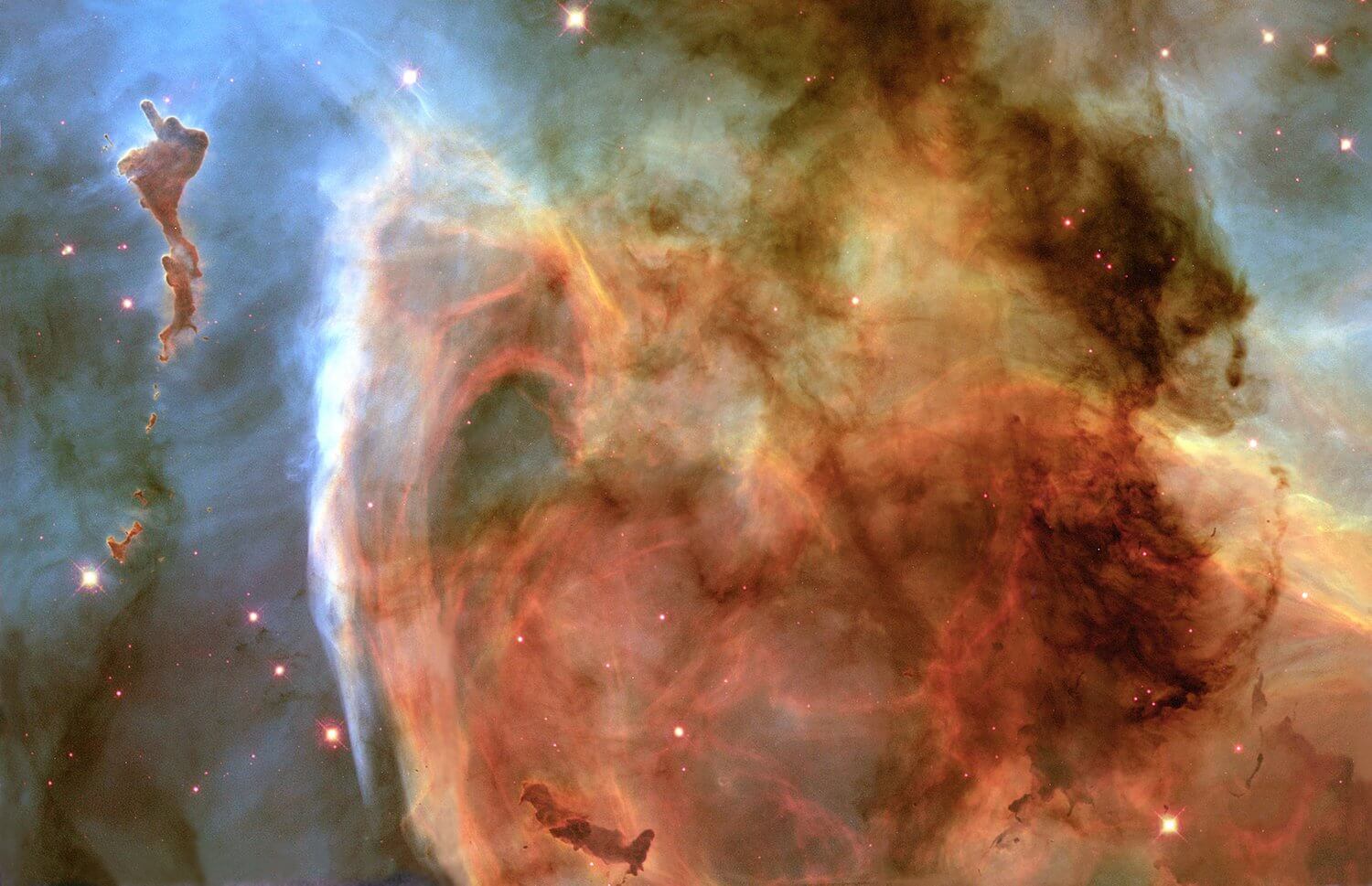

构造恶意

png文件,其文件内容如下,保存后缀为png

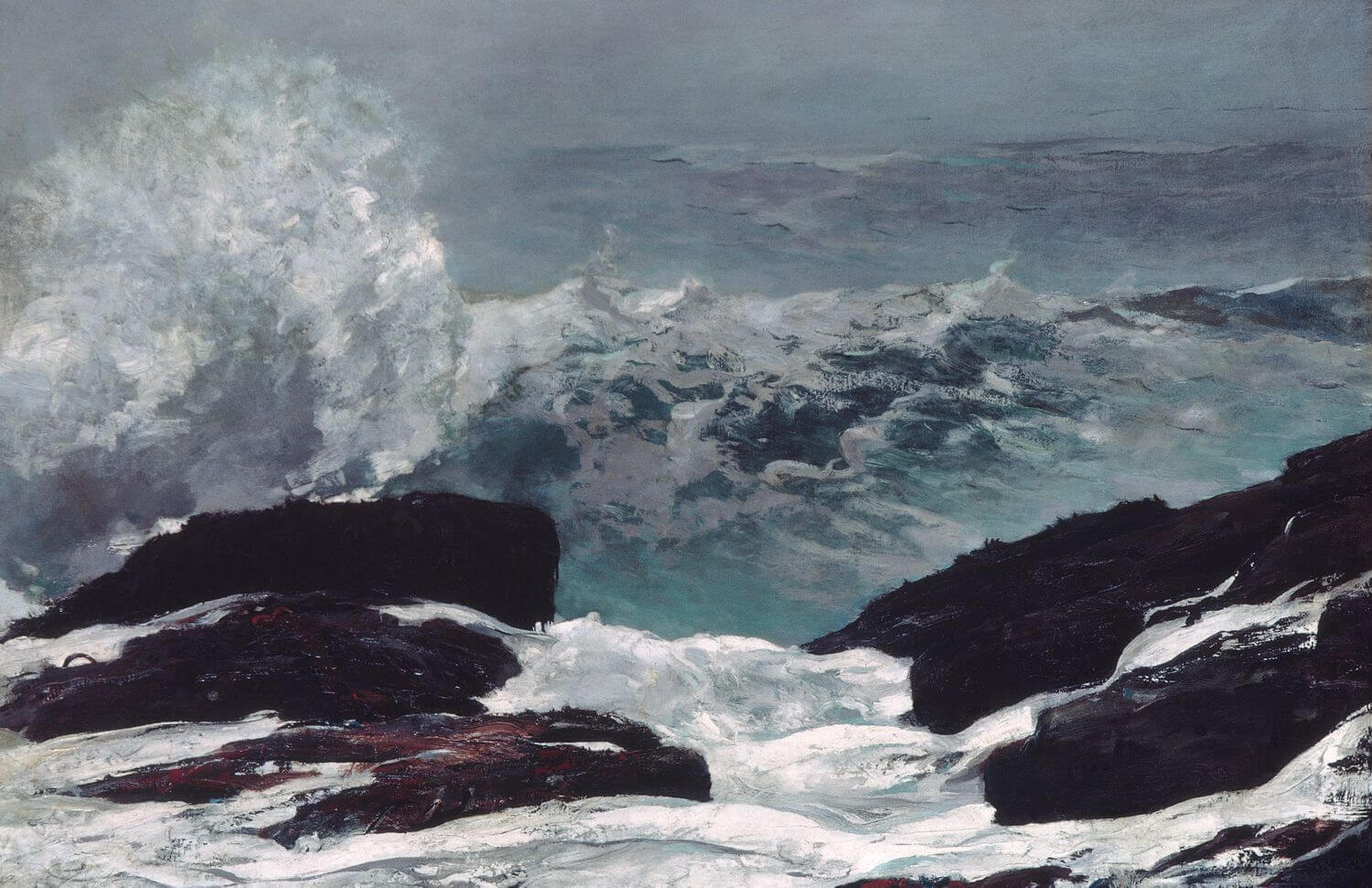

然后将该文件进行上传

在靶机中即可发现,该文件中的

touch /tmp/aaaaa命令已经执行

也可将该命令改为远程代码执行命令

- 作者:brown

- 链接:https://bbrownn.dpdns.org//article/CVE-2017-8291

- 声明:本文采用 CC BY-NC-SA 4.0 许可协议,转载请注明出处。

相关文章